では、これよりssh接続によるサーバー構築を始めていきます

ssh接続はLinuxですとあらかじめ用意されているコンソールを使ったり

MacOSの場合、ユーティリティにあるコンソールからそれぞれ直接ssh接続が可能ですが

Windowsの場合、TeraTerm(テラ・ターム)と言うソフトを使ってssh接続するのが一般的です

事前に準備をお願いしていたソフトですね

webコンソールだけによるサーバー構築も可能ですが

使うブラウザアプリケーションによって

様々なクセが出るなど、非常に扱いにくいケースがあります

と言う事でTeraTermを使うのですが、その前に

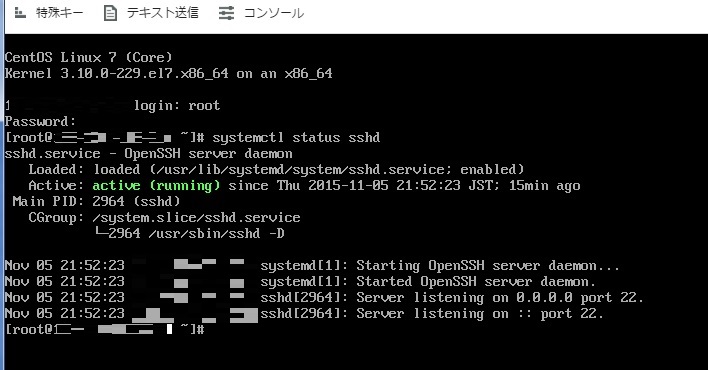

まずは、VPSサーバー側のsshdが起動されているか

さきほどのwebコンソールで確認してみましょう

では、webコンソールに移ってください

まずは、サービスが稼動状態なのか確認してみましょう

# systemctl status sshd

active (runninng) と出ていればサービスは起動しています

また、listening on … port 22 が確認できますでしょうか

22番ポート(sshデフォルト)で待ち状態と言うことです

もし、サービスが停止している場合は

# systemctl start sshd

で起動しましょう

サービスそのものがインストールされてない場合

# yum -y sshd

などでパッケージをインストールしましょう

これだけ確認できれば、もうwebコンソールは使いません

# exit

でrootユーザーからログアウトしwebコンソールを閉じてください

では、遠隔操作による本格的な設定を始めていきます

sshとは

物理的に離れているサーバーに対し、ネットワークを介して

アクセスするプロトコルです

リモートログインと言う呼び方もされています

リモートログインには長い間

telnetと言うプトロコルが利用されていました

しかし、telnetにはデーターを素のまま(平文)で流してしまう欠点があります

ネットワーク上を流れるデーターが盗聴され、

ログイン情報など非常に重要なデーターさえも

第3者に知られてしまう場合がありました

そこで、安全な運用を実現するために

データーの暗号化と確実なホスト認証が必要とされ

これを実現したのが「ssh」です

sshの具体的な暗号化技術とホスト認証技術は別の機会にするとして

実際にLinuxに実装されているOpenSSHをTeraTermで、遠隔操作してみましょう

———————————————————-

MacOSの方:

「Finder」→「アプリケーション」→「ユーティリティ」→「ターミナル」

ssh(サーバーIPv4アドレス) -l(一般ユーザーID)

Linuxクライアントの方:

ターミナルからコマンドでSSH接続します

———————————————————-

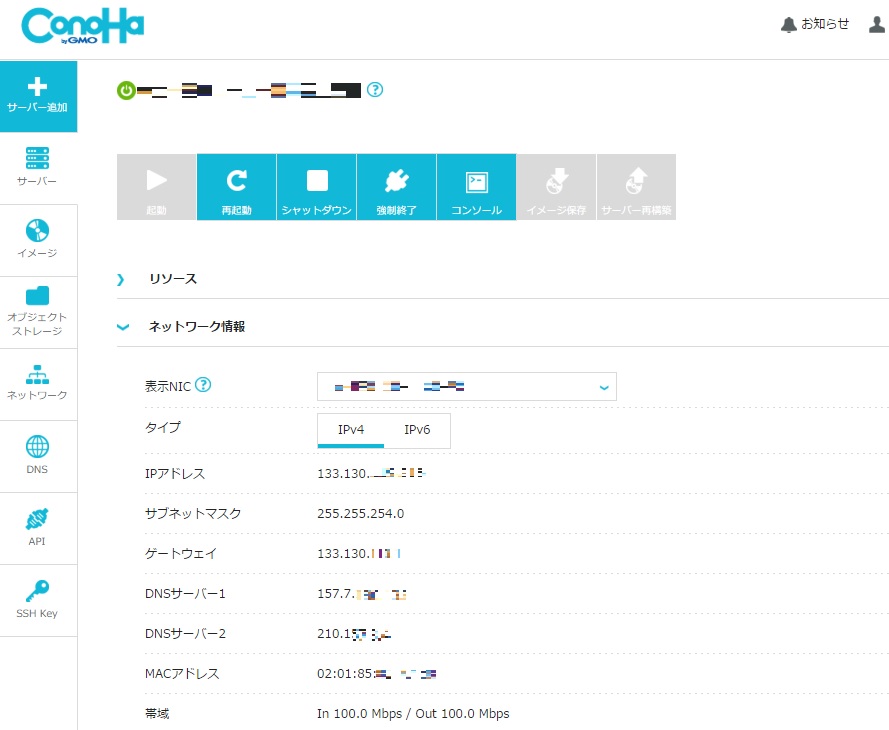

まずはConoHa-VPSのIPアドレスを確認してください

133.130.###.### とあります

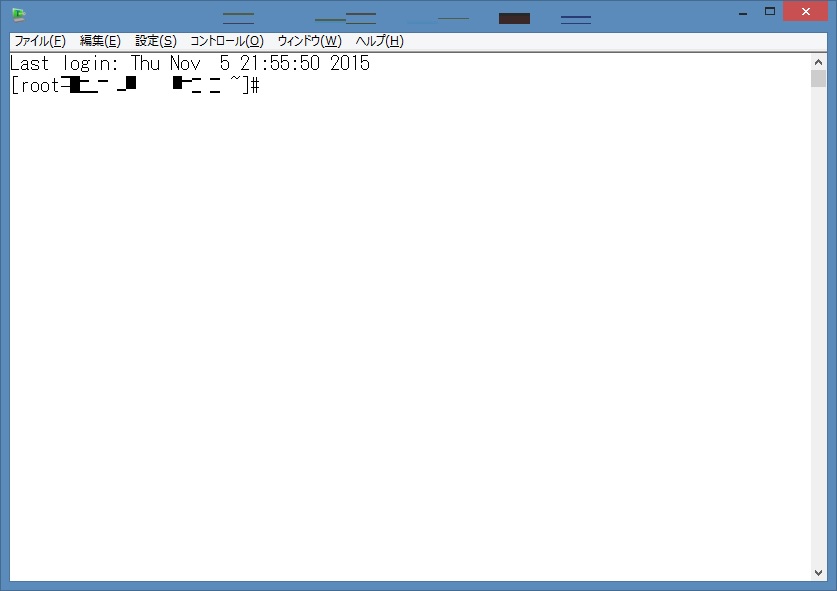

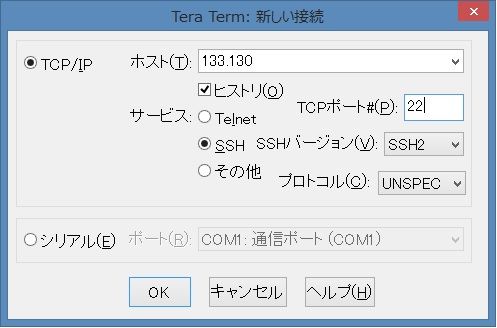

続いてTeraTermを起動してください

新しい接続が出ましたら

ホスト部分にIPアドレスを入力してください

TCPポートは22番です

OKをクリックしてください

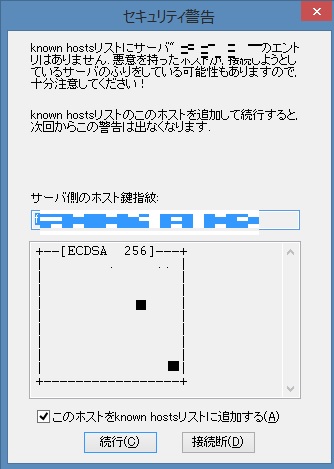

最初にssh接続したクライアントはなりすまし防止として

セキュリティ警告が出ます

間違いなく自分のサーバーであれば

続行をクリックしてください

ここで1つセキュリティのお話しです

rootはそのサーバーに対して何でも出来る

「神」のような存在です

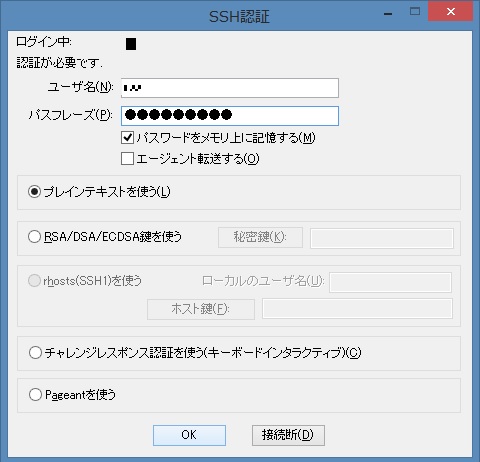

そのrootは先ほどConoHaで設定していただいた

rootパスワードによって認証されます

ユーザー名はroot固定です

つまり、パスワードさえわかってしまえば

すぐにクラックされ、侵入されてしまいます

侵入されたサーバーはサーバー内にある

データーベースにアクセスしたり個人情報などを盗み取ったり

それを外部のサーバーへ転送したり

あるいは、踏み台にされ他のサーバーに対しDos攻撃をしたり

これらはスクリプトによって、全て自動で実行されます

何が怖いかと言うと、知らない間に管理しているサーバーが

悪者にされ、強いては冤罪にまで

なってしまうということです

これを防止するため、余計なサービスやポートを稼働させない

サーバーのセキュリティをほどこしたり

ログの管理をするなど、様々な管理が必要になってきます

そこで、ssh接続のセキュリティを1つ上げる方法をご紹介します

今、TeraTermでいきなりrootログインが出来てしまいましたが

これを禁止して、まず一般ユーザーからログインし

その後rootユーザーにログインする方法です

これにより、2段階の認証に成功しないと

rootになれませんので、セキュリティが向上します

これらの作業はvi操作が伴いますのでセキュリティ設定をする前に

vi操作をやっていきましょう